Protección contra Ataques de Hackers

Esta protección se enfoca en bloquear intentos de intrusión, movimientos laterales y explotación de vulnerabilidades. En Xcitium, esto se logra principalmente a través del Firewall y el sistema de prevención de intrusiones (HIPS).

Módulos Involucrados en Xcitium

- Firewall: Controla todo el tráfico de red entrante y saliente del dispositivo. Permite crear reglas detalladas para bloquear puertos, aplicaciones y direcciones IP específicas, previniendo el acceso no autorizado.

- HIPS (Host Intrusion Prevention System): Actúa como un guardián del sistema operativo. Monitorea las aplicaciones en busca de comportamientos maliciosos típicos de un ataque, como la escalada de privilegios, inyección de código en otros procesos (dll injection), o la modificación de archivos críticos del sistema.

- Contención (Containment): Si un atacante logra ejecutar una herramienta desconocida en el equipo, esta quedará atrapada en el contenedor, sin poder interactuar con el sistema operativo real ni comunicarse con otros equipos en la red.

¿Dónde se Configura?

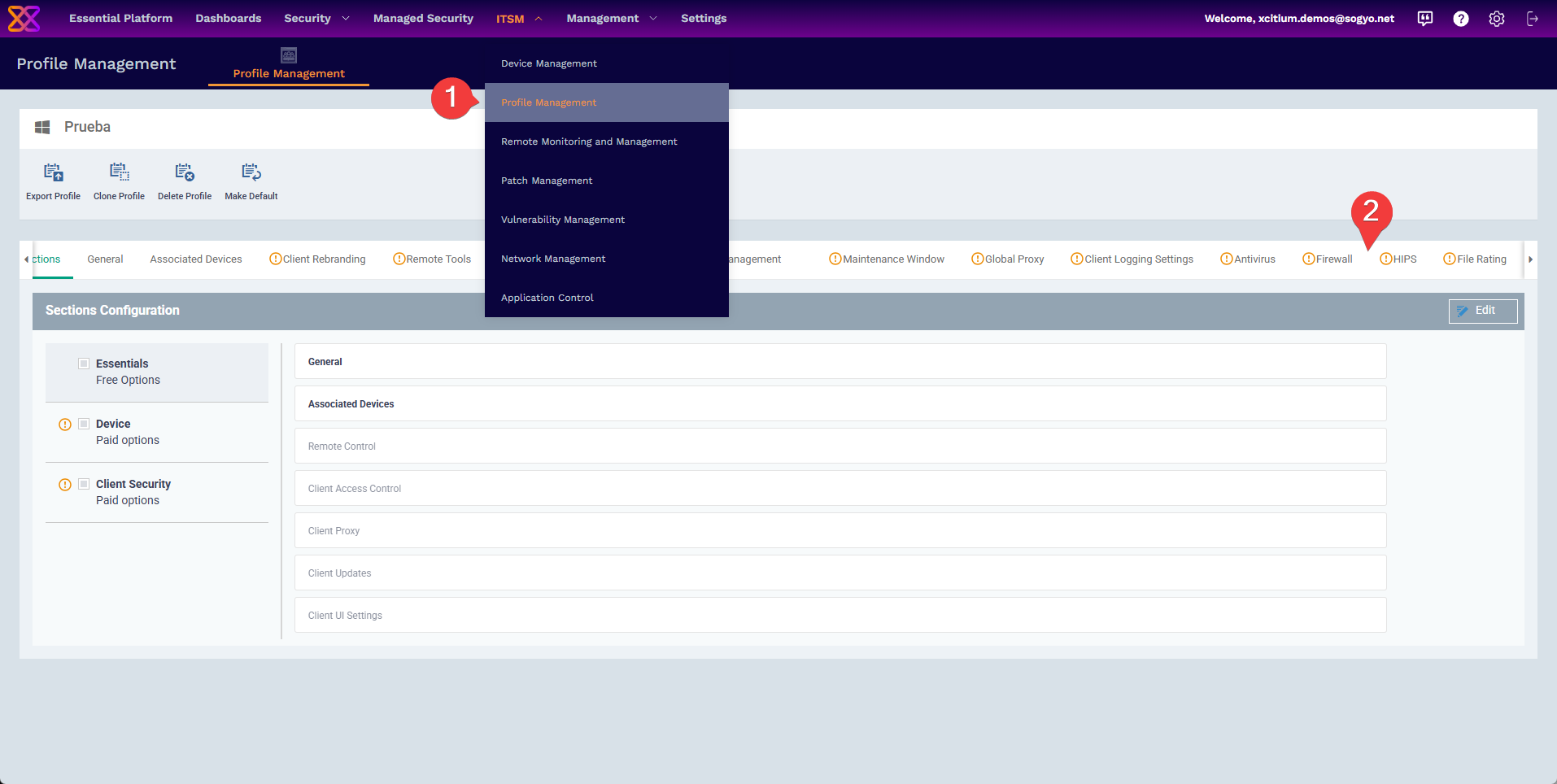

Dentro de un Perfil de Seguridad en la consola de Xcitium:

- Navega a Configuration Templates > Profiles y selecciona tu perfil de Windows.

- Para el Firewall:

- Ve a la sección Firewall.

- Asegúrate de que Enable Firewall esté activado.

- En Firewall Settings, puedes configurar el modo (por ejemplo, Safe Mode bloquea conexiones entrantes no solicitadas y pregunta por las salientes).

- En Application Rules y Global Rules, puedes definir políticas específicas para bloquear o permitir tráfico. Por ejemplo, bloquear el tráfico RDP desde internet es una regla fundamental.

- Para HIPS:

- Ve a la sección HIPS > HIPS Settings.

- Activa Enable HIPS.

- En HIPS Rulesets, puedes revisar y personalizar las reglas que protegen áreas críticas del sistema. Xcitium trae un conjunto de reglas predefinido y muy robusto para proteger contra técnicas de ataque comunes.

Configuración Clave: Un Firewall bien configurado para controlar el acceso a la red y un HIPS activado para prevenir la explotación de procesos son las dos barreras principales contra los ataques de hackers.

- Publicado el